AI tạo nghìn biến thể mã độc, ‘trốn’ phát hiện

Nghiên cứu mới cho thấy các mô hình ngôn ngữ lớn (LLM) có thể tạo ra 10.000 biến thể phần…

LockBit: Nhóm tội phạm mạng nguy hiểm và cách phòng tránh tấn công ransomware

LockBit là một trong những nhóm ransomware nguy hiểm nhất hiện nay, sử dụng các chiến thuật tinh vi để…

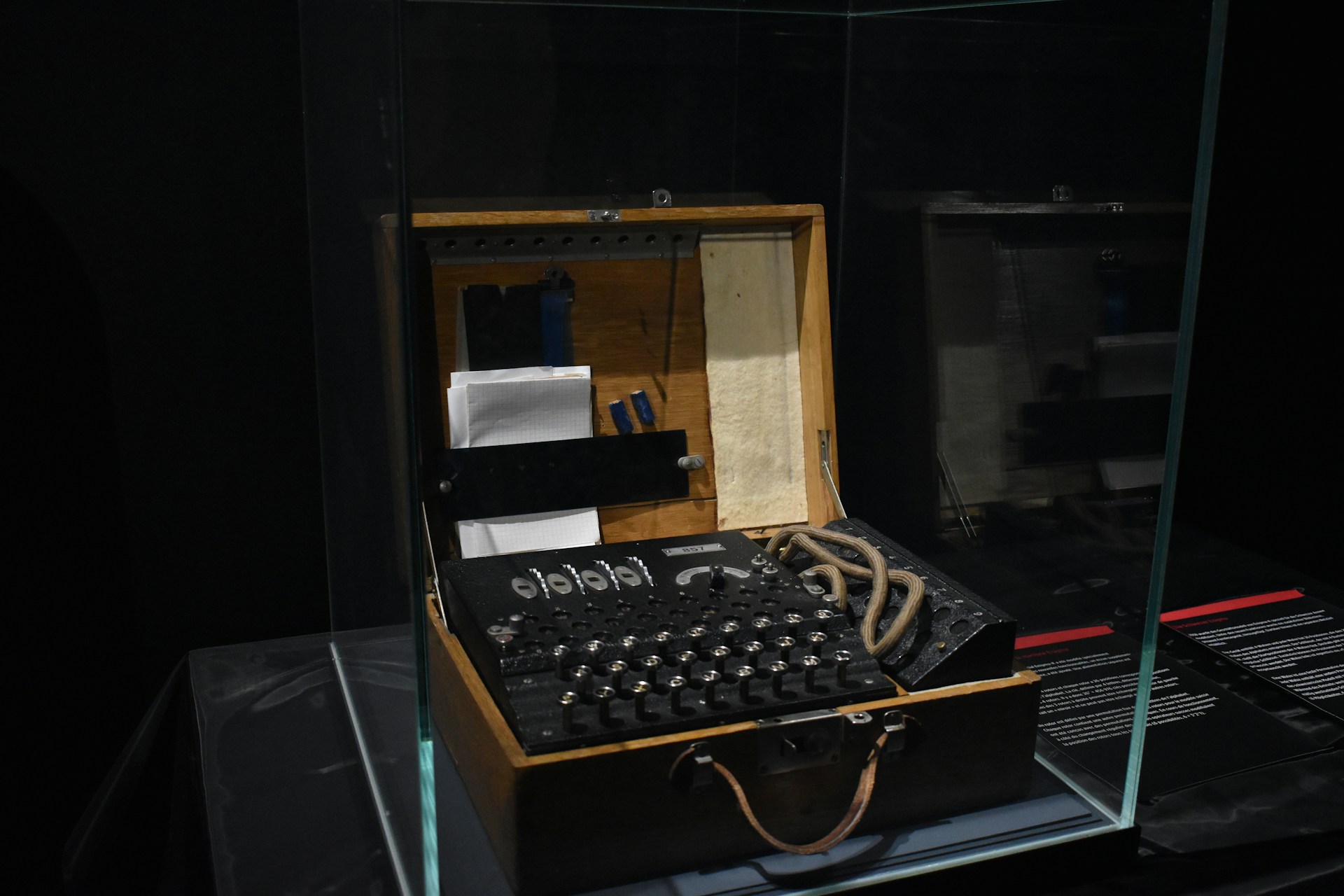

Công nghệ Mã hóa: “Lá chắn” bảo vệ thông tin trong Thời Đại Số

Trong thế giới hiện đại, khi Internet và công nghệ thông tin trở thành một phần không thể thiếu của…

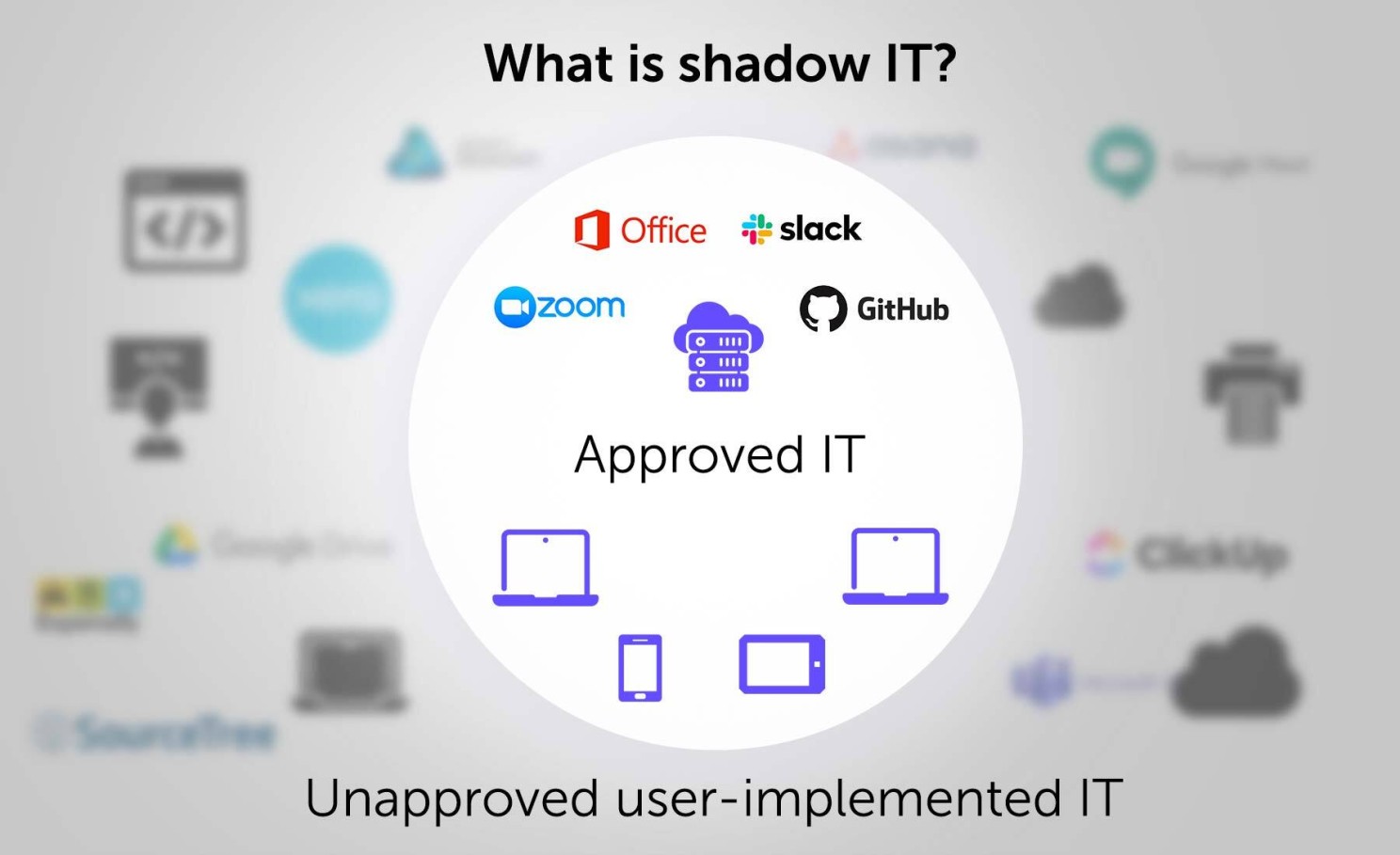

Shadow IT và những tác hại của nó?

Shadow IT là việc sử dụng các thiết bị, phần mềm và hệ thống không được bộ phận CNTT chính…

Ai đang tin dùng NodeZero?

NodeZero đã và đang được lựa chọn bởi các tổ chức ở mọi quy mô, từ các trường học nhỏ…

Thực tiễn về triển khai Phòng chống thất thoát dữ liệu (DLP)

Khi mô hình làm việc từ xa và BYOD ngày càng phát triển, việc phòng chống thất thoát dữ liệu…

Hardware Security Module (HSM)

HSM là gì? Tại sao lại cần HSM? HSM hoạt động thế nào? Làm sao để lựa chọn HSM?

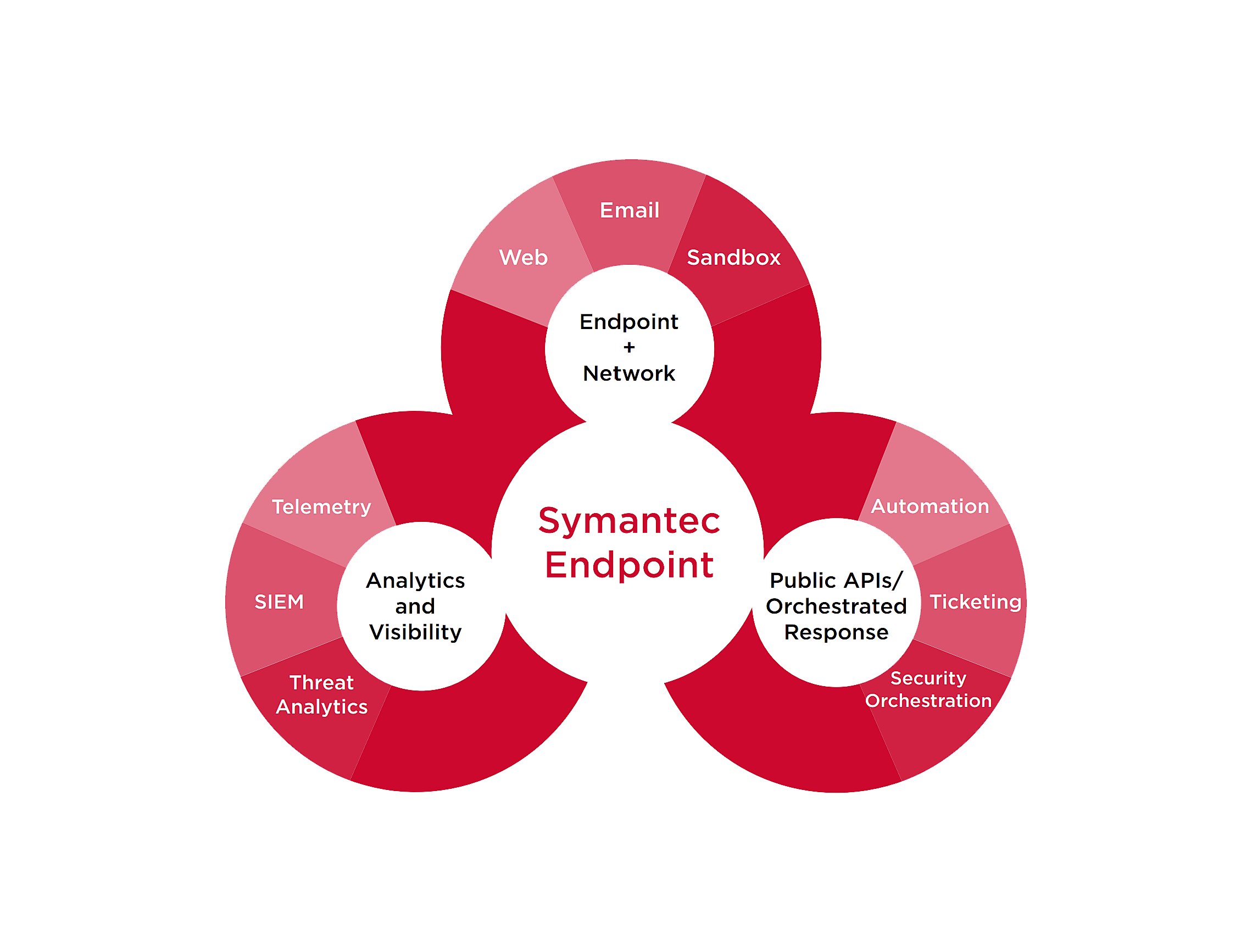

Bảo mật cho thiết bị đầu cuối – Symantec Endpoint Security

Các doanh nghiệp toàn cầu đang đầu tư lớn vào bảo mật cho thiết bị đầu cuối để bảo vệ…

Trellix XDR Platform

Tăng cường thế trận an ninh và bảo vệ tổ chức của bạn một cách tự tin nhất

Bộ giải pháp bảo mật cho thiết bị đầu cuối Trellix

Bộ giải pháp bảo mật thiết bị đầu cuối Trellix là một giải pháp thống nhất, linh hoạt nhằm bảo…

Bảo vệ dữ liệu với Trellix DLP

Trellix Data Loss Prevention (DLP) là một giải pháp bảo mật tiên tiến giúp các tổ chức bảo vệ dữ…

Bảo vệ dữ liệu của bạn, bất kể đâu là nơi lưu trữ

Giải pháp Skyhigh Security Service Edge (SSE) tiên phong trên nền tảng đám mây cho phép bảo vệ toàn diện…

Khác biệt giữa các Giải pháp Kiểm thử xâm nhập (Pentesting)

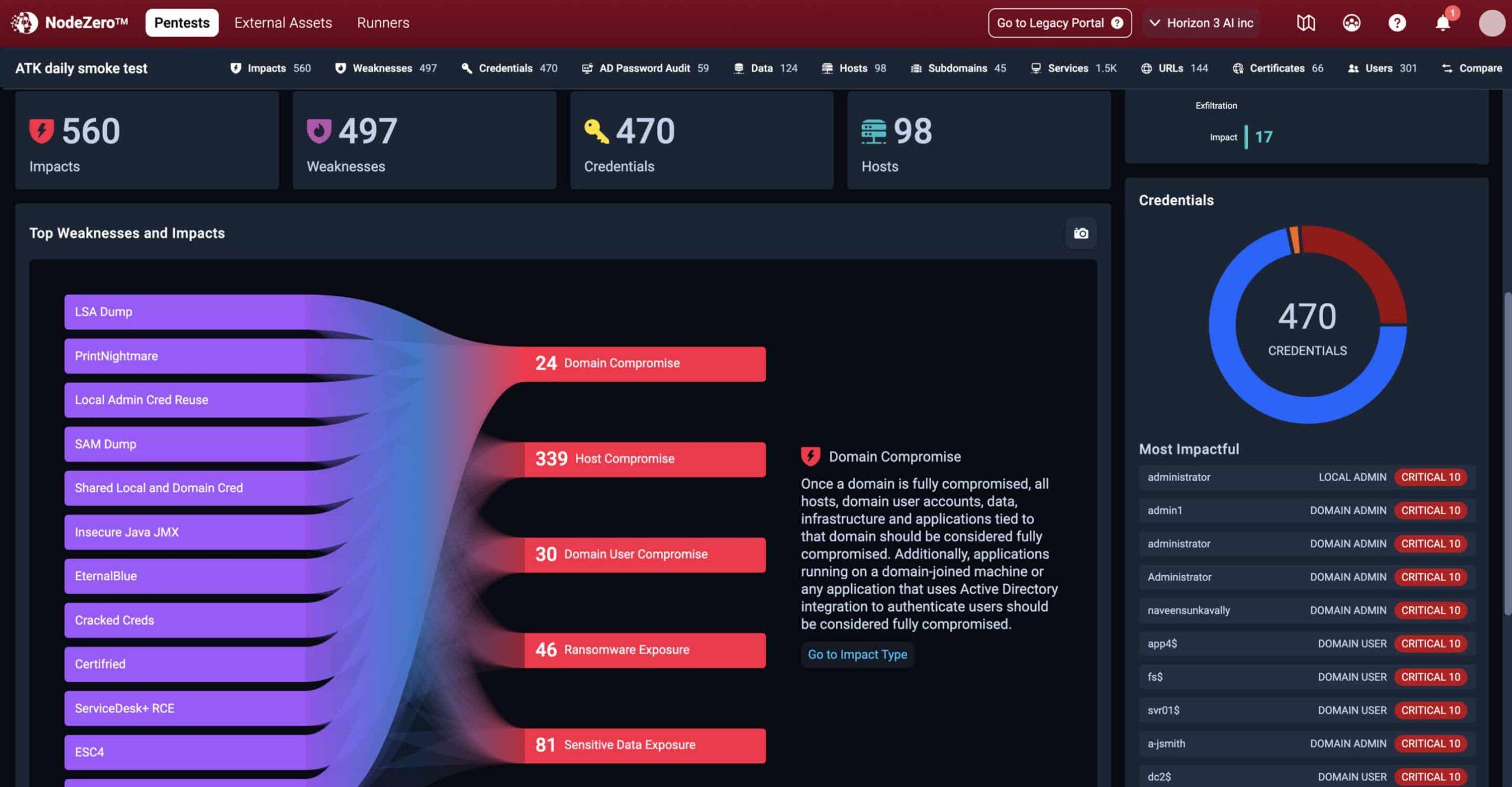

Các phương pháp kiểm thử xâm nhập bao gồm: Kiểm thử thủ công (yêu cầu nguồn nhân lực chuyên môn…

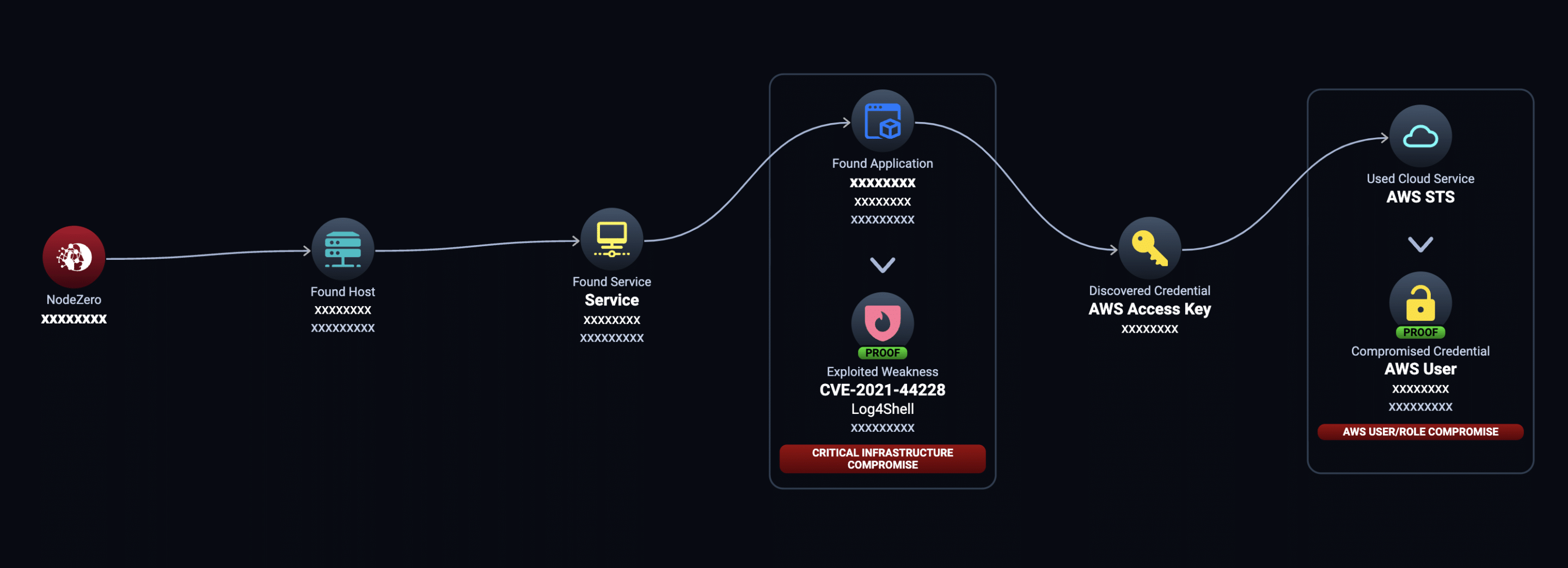

Giải pháp Kiểm thử xâm nhập tự động

Nền tảng NodeZero của Horizon3 giúp Tổ chức của bạn giảm thiểu rủi ro bảo mật bằng cách tự động…