Hướng tiếp cận trong Kiểm thử xâm nhập (Pentesting)

Giả định xâm nhập để giảm thiểu thiệt hại

Trong môi trường công nghệ phát triển và thay đổi như vũ bão, các phương thức tấn công khai thác kênh email, thông tin đăng nhập bị đánh cắp và các sai sót trong cấu hình hệ thống liên tục xuất hiện và ngày càng phổ biến.

Các phương thức này lợi dụng điểm yếu từ hướng người dùng nên vô cùng khó khăn trong việc phát hiện và phòng tránh, vì vậy các Tổ chức cần nhìn nhận vấn đề theo hướng tiếp cận mới: Giả định rằng đã có vi phạm ban đầu xảy ra và kẻ tấn công đã bước đầu xâm nhập được vào trong hệ thống nội bộ của bạn.

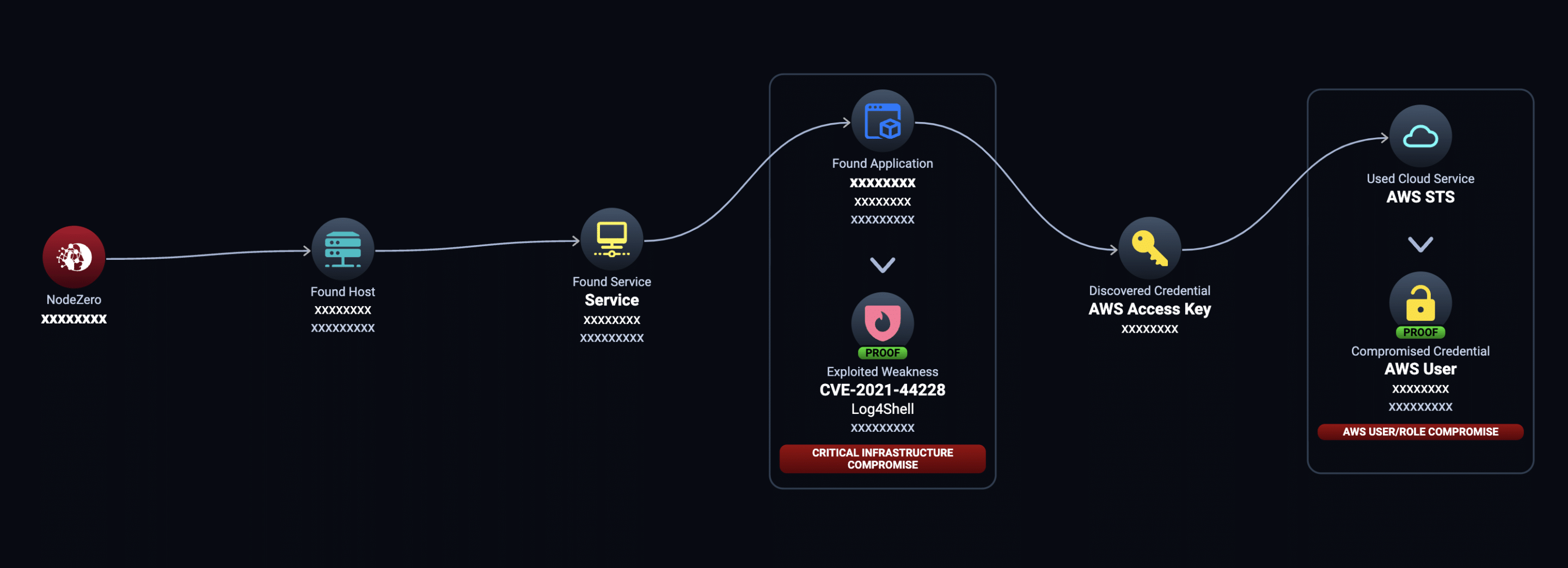

Một cuộc kiểm thử xâm nhập nội bộ bằng NodeZero bắt đầu với giả định tương tự như trên. Từ điểm khởi đầu đó, NodeZero giúp xác định kẻ tấn công có thể chạm đến và gây thiệt hại cho những hệ thống / tài nguyên nào:

- Kẻ tấn công có thể đánh cắp thêm thông tin đăng nhập khác với quyền hạn cao hơn không?

- Những điểm yếu, cấu hình sai và lỗ hổng nào mà kẻ tấn công có thể khai thác để mở rộng phạm vi xâm nhập và thu thập thêm thông tin?

- Kẻ tấn công có thể truy cập được dữ liệu nhạy cảm nào?

- Những vấn đề cụ thể nào cần được khắc phục – và làm thế nào – để ngăn chặn một cuộc tấn công thành công?

Không chỉ đơn thuần là sử dụng một “Trình quét lỗ hổng bảo mật” (Vulnerability Scanner)

Một Trình quét Lỗ hổng bảo mật sẽ thực hiện tìm kiếm trong hệ thống Mạng biên và Mạng nội bộ của bạn nhằm phát hiện ra các ứng dụng chưa được vá lỗ hổng, và thực thi các quy tắc (rules) để xác định các lỗ hổng đó đã được biết đến theo danh sách CVE (Common Vulnerabilities and Exposures – Các lỗ hổng và nguy cơ phơi nhiễm phổ biến) của Viện Tiêu chuẩn và Công nghệ Quốc gia Hoa Kỳ (NIST) hay chưa. Trình quét đưa ra các báo cáo về những hệ thống mà nó “nghĩ” là chưa được vá và những CVE mà nó có thể xác định được. Sự nhiễu loạn từ những vấn đề ít quan trọng có thể khiến cho đội ngũ chuyên gia của bạn mất thời gian cho những lỗ hổng không dễ dàng bị khai thác trên thực tế, thay vì tập trung vào các điểm yếu có tác động nghiêm trọng nhất đến tổ chức.

Quan trọng hơn, các Trình quét lỗ hổng bảo mật không thể nhận định được các hệ thống đã được vá đúng cách hay chưa, hoặc chỉ ra các con đường tấn công có thể bị khai thác bởi kẻ tấn công thông qua việc xâu chuỗi lỗ hổng với nhiều điểm yếu khác trong các cuộc tấn công của chúng.

Dễ tổn thương (Vulnerable) CHƯA CHẮC LÀ Có thể khai thác được (Exploitable)

Trái lại, NodeZero có thể nhận diện các điểm yếu trên xuyên suốt hệ thống của bạn, từ bên ngoài vào, từ trong mạng nội bộ hoặc trên hạ tầng đám mây, thậm chí từ phía người dùng. Ngay cả khi các hệ thống quét lỗ hổng và quản lý bản vá cho thấy các hệ thống đã được cập nhật bảo mật thành công. NodeZero cung cấp lộ trình tấn công từng bước một, kèm theo bằng chứng khai thác thành công để đội ngũ của bạn có thể hiểu rõ cách thức và nơi mà kẻ tấn công có thể tiến hành khai thác.

Nền tảng NodeZero sẽ làm nổi bật các điểm yếu và tác động của chúng đối với tổ chức của bạn, giúp đội ngũ của bạn có thể tập trung nguồn lực vào việc sửa chữa những vấn đề quan trọng nhất, thay vì lãng phí thời gian vào các vấn đề ít quan trọng hoặc khó có thể bị khai thác trong thực tế.

Kiểm thử xâm nhập tự chủ là gì?

NodeZero tạo ra sự khác biệt so với các giải pháp kiểm thử khác bằng cách kết hợp khả năng thực thi với tần suất cao, tiết kiệm chi phí của một công cụ pentest tự động, với chuyên môn, tính kỹ lưỡng và độ tin cậy cao của phương thức pentest thủ công được thực hiện bởi một chuyên gia bảo mật tay nghề cao.

Nhờ vậy, các hoạt động phối hợp diễn tập an ninh mạng (purple teaming) hiện nay có thể được thực hiện thường xuyên với chi phí hàng năm hợp lý hơn. Quá trình kiểm thử xâm nhập đã phát triển qua nhiều giai đoạn: từ phương pháp thủ công (manual), đến huy động nguồn lực từ cộng đồng (crowdsourced), rồi tự động hóa (automated) và giờ đây là tự chủ (autonomous).

Kiểm thử xâm nhập thủ công

(Manual Pentesting)

Kiểm thử thâm nhập thủ công đòi hỏi một nguồn nhân lực bảo mật được đào tạo sử dụng các công cụ thương mại và chuyên dụng để có thể tìm kiếm những điểm yếu trong một ứng dụng hoặc hệ thống. Hiệu quả (và chi phí) của việc kiểm thử thủ công phụ thuộc nhiều vào thời gian cho phép và kỹ năng của người thực hiện, dẫn đến việc nhiều tổ chức tiết kiệm chi phí bằng cách cung cấp luôn thông tin đăng nhập cho đội ngũ triển khai. Kiểm thử thủ công thường mất hàng tuần đến hàng tháng trời để hoàn thành, và đôi khi chỉ nhận diện được một phần nhỏ trong vùng tấn công khả kiến của tổ chức. Thêm vào đó việc đưa ra hướng dẫn khắc phục cho các vấn đề được tìm thấy có thể còn hạn chế. Cuối cùng, chi phí cho một lần kiểm thử thủ công là tương đối tốn kém, có thề làm cho các tổ chức hạn chế sử dụng biện pháp này thường xuyên, chẳng hạn như là thực hiện ngay sau khi vá lỗ hổng để xác nhận hệ thống được vá đúng cách và hiệu quả.

Kiểm thử dựa vào cộng đồng

(Crowdsourced Pentesting)

Kiểm thử xâm nhập dựa vào cộng đồng bao gồm phương pháp thủ công, nhưng dựa vào một mạng lưới các nhà nghiên cứu bảo mật độc lập được trả tiền “cho mỗi lỗ hổng được công nhận”. Kiểm thử dựa vào cộng đồng có lợi thế là không bị giới hạn thời gian, nghĩa là (về lý thuyết) luôn có người giúp bạn tìm kiếm các vấn đề ngày này qua tháng nọ. Biện pháp này có thể trở nên khá đắt đỏ nếu xuất hiện nhiều lỗ hổng, và các phát hiện này thường thiếu bằng chứng đi kèm về khả năng bị khai thác (ví dụ: hệ thống chưa được vá, cổng mở, v.v…) dẫn đến các nhóm phát triển thường mất nhiều thời gian cho các vấn đề ít quan trọng.

Kiểm thử xâm nhập tự động hoá

(Automated Pentesting)

Kiểm thử xâm nhập tự động đơn giản chỉ là một cách tiếp cận “chỉ cần trỏ và nhấp” bằng cách sử dụng một số công cụ thương mại có sẵn. Công cụ này sẽ được cấp cho một URL hoặc địa chỉ IP, và nó sẽ tự động thu thập thông tin về ứng dụng liên quan, từ đó xác định các trường nhập liệu mà kẻ tấn công có thể khai thác được bằng cách gửi vào một chuỗi ký tự có chủ đích. Sau đó, công cụ sẽ “dội bom” (fuzz) dữ liệu vào các trường này để cố gắng tìm kiếm sự tồn tại của các lỗ hổng trong khâu kiểm tra dữ liệu đầu vào (input validation) của ứng dụng, mà có thể bị kẻ tấn công khai thác hoặc chủ đích gây quá tải cho ứng dụng trong một cuộc tấn công từ chối dịch vụ (DoS). Các bài kiểm thử này thường chỉ chạy trong một hoặc hai ngày. Tuy nhiên, một nhược điểm là một số bài kiểm thử thâm nhập tự động tạo ra khá nhiều cảnh báo nhiễu (noise) với việc đưa ra các kết quả chưa được kiểm chứng, buộc lòng đội bảo mật phải bỏ thời gian nghiên cứu để xem liệu chúng có thực sự quan trọng và cần thiết phải khắc phục hay không.

Kiểm thử xâm nhập Tự chủ

(Autonomous Pentesting)

Kiểm thử xâm nhập tự chủ kết hợp những lợi ích của kiểm thử tự động: kiểm thử thường xuyên hơn, chi phí thấp hơn và không yêu cầu nhiều chuyên môn; với những lợi ích của kiểm thử thủ công: chuyên sâu hơn, quyết định dựa trên ngữ cảnh và cung cấp được bằng chứng khai thác thành công. Kiểm thử thâm nhập tự chủ không cần cấp thông tin đăng nhập để hành động. Nó có thể xâu chuỗi các điểm yếu lại với nhau và thực hiện khai thác giống như một Hacker thực thụ hành động, và nó có thể tự động phân tích ra các con đường tấn công nhằm giúp cô lập nguyên nhân gốc rễ của một cuộc tấn công. Điều này cho phép đội bảo mật của bạn nắm bắt chính xác những thay đổi nào là cần thiết để bảo vệ ứng dụng.

Kiểm thử xâm nhập tự chủ với NodeZero Platform và Horizon3.ai

NodeZero là một nền tảng dễ sử dụng, an toàn cho môi trường vận hành thật, và dễ dàng mở rộng để phù hợp với mọi quy mô hạ tầng mạng của bạn.

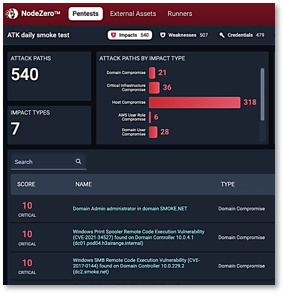

Kiểm thử xâm nhập tự động với NodeZero đem lại những giá trị thiết thực cho tổ chức của bạn bằng cách xác định các véc-tơ tấn công và cung cấp bằng chứng về khả năng khai thác chúng trên thực tế. NodeZero có thể cung cấp bằng chứng cho thấy các biện pháp kiểm soát phòng thủ đã được triển khai có hiệu quả hay chưa, và giúp hướng các nỗ lực khắc phục tập trung vào những điểm yếu nghiêm trọng nhất trong hệ thống của bạn.

Có hai loại kiểm thử xâm nhập chính là: Kiểm thử xâm nhập từ bên ngoài (External Pentesting), nhằm đảm bảo bạn có một hàng rào bảo vệ vững chắc; và Kiểm thử xâm nhập nội bộ (Internal Pentesting) để phát hiện những điểm yếu tồn tại trong hệ thống có thể sẽ bị kẻ tấn công lợi dụng một khi chúng xâm nhập được vào trong nội bộ.

Liên tục xác minh tình trạng bảo mật

Hệ thống của bạn có đang được an toàn không? Làm sao bạn biết được? Đừng chờ đợi cho đến khi “mất bò mới lo làm chuồng”. Hãy liên tục kiểm tra và xác minh tình trạng bảo mật của hệ thống để đảm bảo rằng không có bất kỳ một lỗ hổng bảo mật nào, một sai sót trong cấu hình hệ thống nào, hoặc không một thông tin đăng nhập bị rò rỉ nào có thể bị khai thác để khiến cho bạn bị tấn công. Kiểm thử xâm nhập từ bên ngoài sẽ đánh giá các tài nguyên được phơi bày ra bên ngoài nhằm xác định cách mà kẻ tấn công có thể phát hiện và khai thác những điểm yếu từ đó có thể xâm nhập vào mạng của bạn.

Kiểm thử xâm nhập từ bên ngoài bằng NodeZero xác định các véc-tơ tấn công có chứa đựng:

- Các lỗ hổng bảo mật và sai sót cấu hình vượt ra khỏi giới hạn của danh sách CVE mà kẻ tấn công có thể khai thác để xâm nhập vào hệ thống mạng của bạn.

- Thông tin đăng nhập đã bị xâm phạm mà kẻ tấn công có thể lợi dụng để truy cập trái phép vào tài sản và dữ liệu của tổ chức.

- Dữ liệu nhạy cảm để lộ mà kẻ tấn công có thể phát hiện được.

- Các hệ thống IT ngoài tầm kiểm soát và các tài sản đã hết hạn sử dụng có thể làm gia tăng thêm các con đường tấn công.

NodeZero hoạt động thế nào?

Trinh sát (Reconnaissance)

Bất kỳ cuộc tấn công nào muốn thành công cũng đòi hỏi phải có thông tin tình báo về mục tiêu. NodeZero khởi đầu bằng cách truy cập nặc danh vào hệ thống, sau đó bắt đầu dò tìm tất cả các máy chủ, các cấu hình sai sót, các cổng mạng đang mở và thông tin đăng nhập hệ thống.

Vòng cơ động (Maneuver Loop)

NodeZero điều phối hơn 100 công cụ tấn công để lùng sục và khai thác các điểm yếu trong mạng của bạn theo cách mà một kẻ tấn công thực thụ hành động. Nó mở rộng xâm nhập khắp hệ thống của bạn bằng cách:

- Tấn công xâm phạm thông tin xác thực.

- Khai thác dữ liệu bị lộ.

- Lẩn tránh các biện pháp kiểm soát bảo mật.

- Khai thác các lỗ hổng và cấu hình hệ thống sai sót.

Chứng minh kế hoạch tấn công (Verified Attack Plans)

Để đơn giản hóa việc đưa ra thứ tự ưu tiên và khắc phục, kết quả tấn công sẽ được trình bày dưới dạng “bằng chứng” với các biểu đồ hình họa và ký tự câu lệnh của từng bước trong một cuộc tấn công thành công. Bao gồm các chiến thuật nào đã được sử dụng, các điểm yếu nào đã được xác định và khai thác, cách thức lấy thông tin đăng nhập, và các con đường được sử dụng để giành quyền truy cập vào hệ thống.

Tác động (Impact)

NodeZero nhận diện và cảnh báo về những dữ liệu đối mặt với rủi ro trên toàn bộ môi trường vật lý và ảo hoá của bạn, bao gồm: những sai sót trong cấu hình chia sẻ file, các giao thức truyền tải dữ liệu không an toàn, hoặc các biện pháp kiểm soát truy cập yếu kém. NodeZero xác định sự lộ lọt dữ liệu bao gồm cả thông tin thẻ thanh toán, mã số định danh và các thông tin nhận dạng cá nhân (PII) khác có nguy cơ gặp nguy hiểm khi bị ransomware tấn công. Những sự cố dạng này có khả năng làm tổn hại đến an toàn bảo mật tổng thể hệ thống của bạn và nảy sinh nhiều vấn đề liên quan đến tuân thủ quy định pháp luật.

Đánh giá theo ngữ cảnh (Contextual Scoring)

NodeZero đánh giá và xếp hạng ưu tiên từng điểm yếu dựa trên vai trò của nó trong cuộc tấn công thành công vào môi trường của bạn – không chỉ dựa trên điểm số của Hệ thống đánh giá lỗ hổng chung (Common Vulnerability Scoring System – CVSS). Bạn có thể nhanh chóng xác định được những điểm yếu nào có khả năng gây ra mối đe dọa nghiêm trọng nhất cho tổ chức của mình và cần phải được giải quyết ngay lập tức, ngược lại, những điểm nào có thể tạm được trì hoãn một cách an toàn.

Biện pháp khắc phục có tính thực tiễn (Actionable Remediation)

NodeZero cung cấp các hướng dẫn khắc phục cụ thể và có tính thực tiễn cao, cho phép đội ngũ bảo mật và vận hành của bạn giải quyết các vấn đề tận gốc một cách nhanh chóng.

Báo cáo mẫu tiện dụng (Meaningful Reporting)

NodeZero cung cấp một tập hợp các mẫu báo cáo phong phú và được cập nhật thường xuyên giúp bạn thuận tiện nhất trong từng công đoạn của quy trình vận hành. Các báo cáo này cũng có thể dễ dàng được tùy chỉnh theo nhu cầu.

EAKA hân hạnh là đối tác được uỷ quyền chính thức phân phối các Giải pháp và Sản Phẩm của HORIZON3.ai. Liên hệ ngay với chúng tôi để được tư vấn và báo giá tốt nhất